Trong hành trình tự host dịch vụ (self-hosting) tại nhà, bạn có thể nhận ra rằng các dịch vụ cục bộ của mình chưa thực sự thay thế được các gói đăng ký đám mây nếu bạn không thể truy cập chúng khi vắng nhà. Bạn có thể thiết lập một reverse proxy (và bạn nên làm vậy) để kết nối dễ dàng hơn, nhưng bạn vẫn phải lo lắng về việc mở các cổng đó ra internet công cộng. Thêm vào đó, bạn sẽ phải đối mặt với hàng loạt cấu hình phức tạp như tường lửa, DMZ, port forwarding, và đặc biệt là các vấn đề liên quan đến CGNAT. Tất cả những điều này thực sự là một cơn đau đầu lớn cho người dùng home lab.

Tuy nhiên, bạn có thể đơn giản hóa mọi thứ bằng cách sử dụng một giải pháp VPN mesh như Tailscale, giúp các thiết bị di động của bạn hoạt động như thể chúng luôn nằm trong mạng gia đình. Điều này giúp loại bỏ những nỗi lo về self-hosting, nhưng liệu Tailscale có thực sự an toàn? Bạn có nên tin tưởng giao quyền bảo mật của mạng gia đình và các dịch vụ chứa thông tin riêng tư của mình cho Tailscale và các máy chủ bên ngoài của họ không?

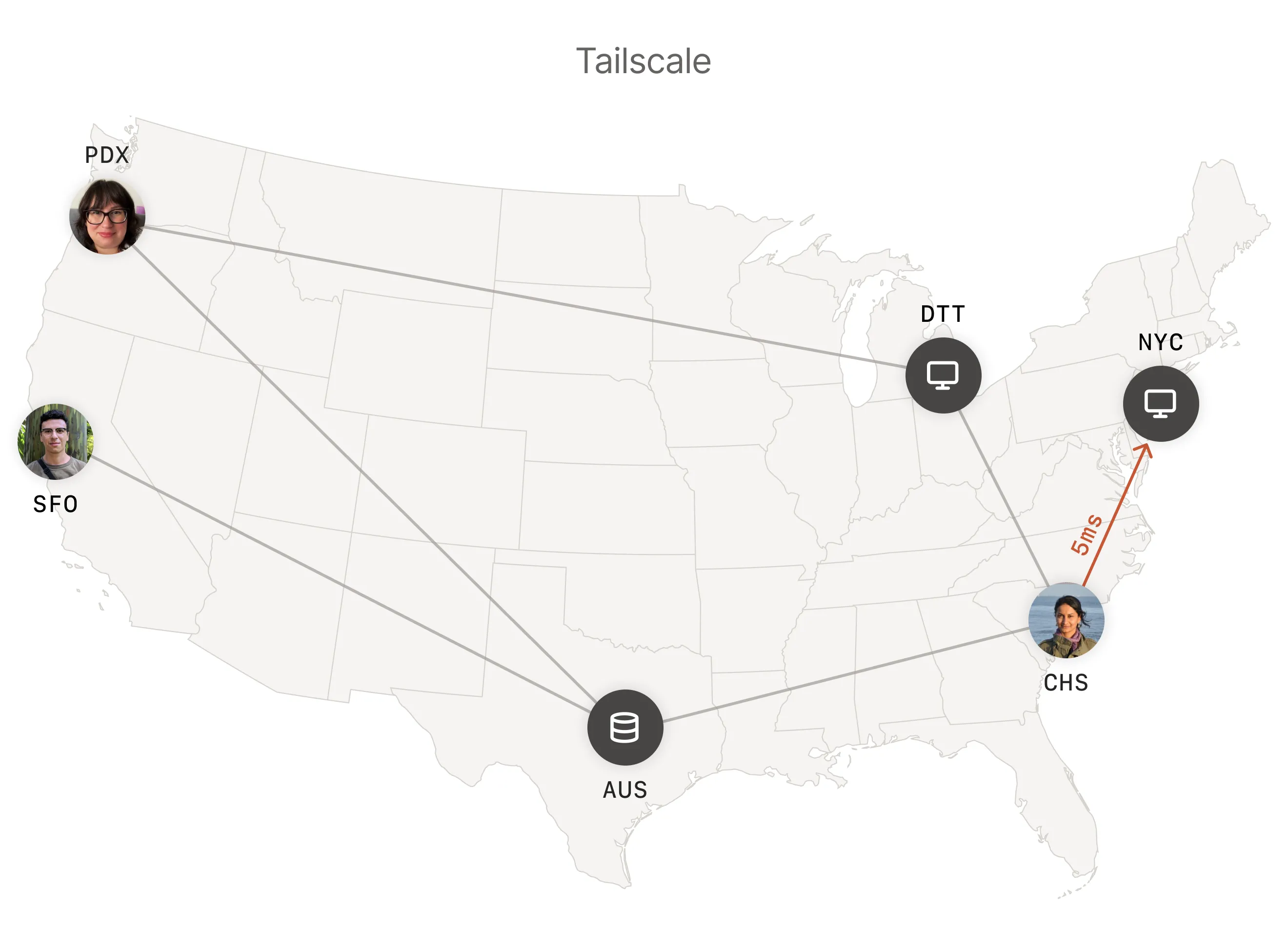

Sơ đồ kiến trúc hoạt động của Tailscale, minh họa cách mạng VPN mesh phi tập trung kết nối các thiết bị.

Sơ đồ kiến trúc hoạt động của Tailscale, minh họa cách mạng VPN mesh phi tập trung kết nối các thiết bị.

Tailscale là gì? Giải mã công nghệ VPN Mesh P2P

Biến VPN truyền thống thành mạng lưới Mesh P2P mạnh mẽ

Tailscale là một mạng VPN ngang hàng (peer-to-peer – P2P) được xây dựng trên giao thức WireGuard. Nó hoạt động như một mạng lưới mesh phi tập trung giữa các thiết bị của bạn, mà Tailscale gọi là “tailnet”. Một máy chủ điều khiển trung tâm do Tailscale cung cấp sẽ xử lý việc khám phá các peer (thiết bị) và chia sẻ khóa công khai cho mục đích mã hóa. Tuy nhiên, các đường hầm VPN được mã hóa chỉ được tạo ra giữa chính các thiết bị của bạn, chứ không phải qua máy chủ trung tâm của Tailscale.

Nhờ kiến trúc máy chủ trung tâm được sử dụng để khởi tạo kết nối trước khi chuyển giao cho các thiết bị đã đăng ký, Tailscale có thể tận dụng đăng nhập một lần (SSO) để xác thực và kết nối vào tailnet. Điều này giúp loại bỏ các quy trình kết nối phức tạp thường thấy ở VPN truyền thống. Thiết kế này cũng có nghĩa là các vấn đề về NAT traversal (xuyên NAT) không ảnh hưởng đến VPN, bởi vì kiến trúc máy chủ trung tâm cho phép nó sử dụng NAT hole-punching để khởi tạo kết nối, bỏ qua mọi rào cản NAT. Đây là một lợi thế lớn cho người dùng có mạng gia đình gặp vấn đề về CGNAT hoặc các cấu hình mạng phức tạp.

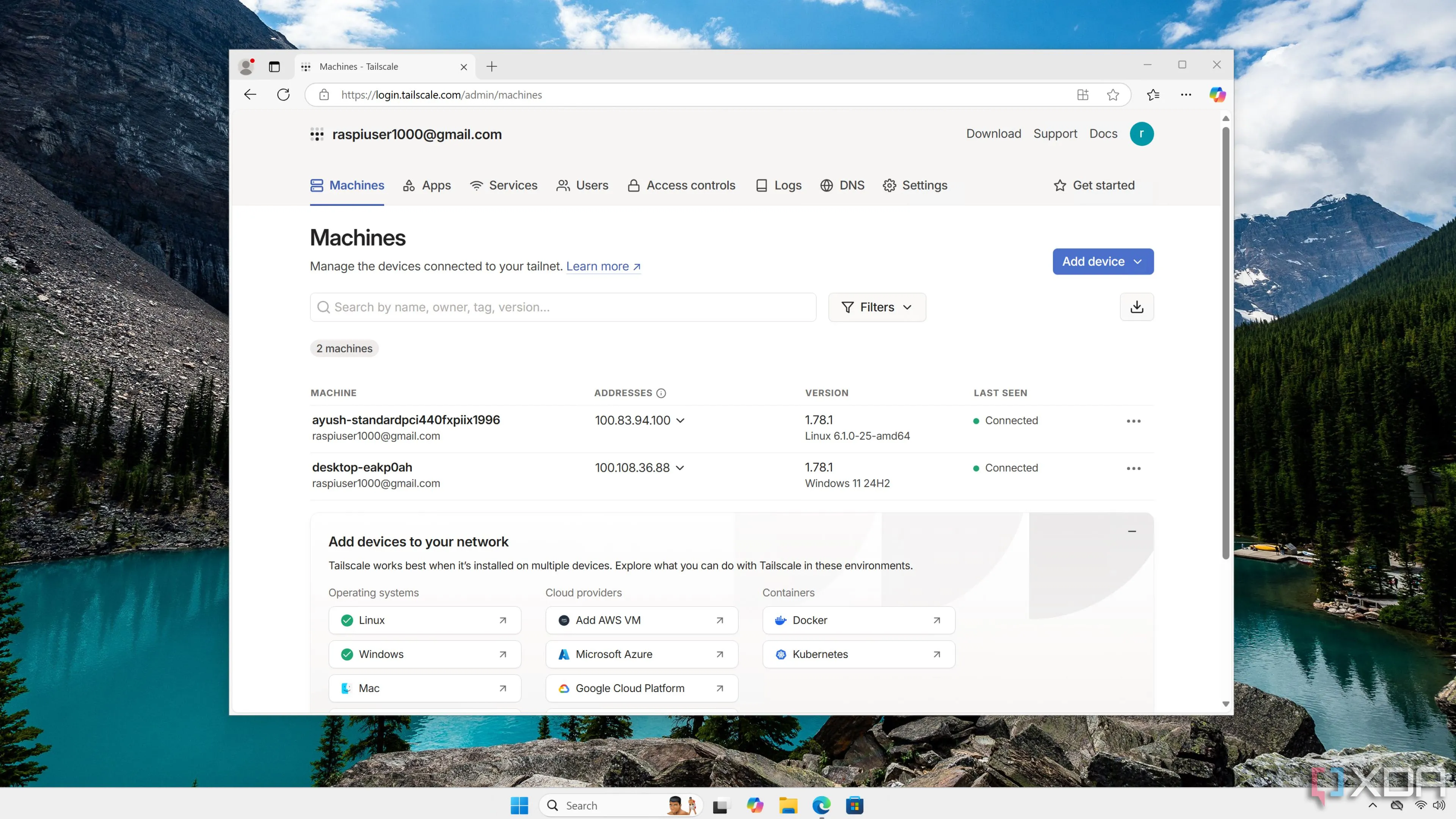

Giao diện người dùng web của Tailscale, nơi quản lý các thiết bị và cấu hình mạng lưới Tailnet.

Giao diện người dùng web của Tailscale, nơi quản lý các thiết bị và cấu hình mạng lưới Tailnet.

Tailscale an toàn đến mức nào? Phân tích bảo mật chuyên sâu

Nền tảng bảo mật vững chắc từ WireGuard và mã hóa đầu cuối

Với việc sử dụng WireGuard làm nền tảng, Tailscale đã có một khởi đầu mạnh mẽ về bảo mật, vì giao thức này nổi tiếng về tính an toàn và hiệu suất. Mọi giao tiếp giữa các thiết bị trong tailnet của bạn đều được mã hóa đầu cuối (end-to-end encryption), đảm bảo dữ liệu của bạn không thể đọc được. Hơn nữa, các khóa riêng tư của bạn không bao giờ rời khỏi thiết bị nơi chúng được tạo ra. Do đó, bất kỳ dữ liệu nào bạn gửi qua các máy chủ relay của Tailscale cũng đều được mã hóa trong quá trình truyền tải, không thể bị chặn và đọc. Các thiết bị có thể được cấu hình để sử dụng SSO và xác thực đa yếu tố (MFA) để tăng cường thêm một lớp bảo mật cho các kiểm soát dựa trên danh tính. Vì là SSO, các máy chủ của Tailscale không trực tiếp xử lý đăng nhập; nhà cung cấp SSO sẽ đảm nhiệm việc đó.

Áp dụng triết lý Zero Trust để bảo vệ tài nguyên mạng

Tailscale cũng được thiết kế dựa trên nguyên tắc Zero Trust, có nghĩa là mọi thiết bị đều cần phải xác thực trước khi truy cập tài nguyên trong tailnet. Ngoài ra, bạn có thể thiết lập các danh sách kiểm soát truy cập (Access Control Lists – ACLs) để giới hạn thêm những thiết bị đã xác thực nào có thể giao tiếp với nhau. Đây không chỉ là một VPN mà còn là một tường lửa mạnh mẽ, được quản lý thông qua các token xác thực thay vì dựa vào các địa chỉ IP hoặc vùng địa lý một cách mù quáng. Điều này mang lại sự linh hoạt và kiểm soát chi tiết hơn đáng kể cho người quản trị mạng home lab và các dịch vụ tự host.

Những băn khoăn về quyền riêng tư: Dữ liệu có đi qua máy chủ Tailscale không?

Tailscale không phải là một giải pháp hoàn toàn tự host. Các máy chủ điều khiển (control servers) chịu trách nhiệm tạo điều kiện trao đổi khóa công khai WireGuard cho mạng Tailscale là mã nguồn đóng và do Tailscale quản lý. Máy chủ relay của họ (DERP – Designated Encrypted Relay for Packets) là mã nguồn mở. Các máy chủ DERP này chỉ được sử dụng khi các thiết bị trong tailnet không thể tạo kết nối P2P trực tiếp với nhau. Tuy nhiên, các máy chủ DERP chỉ xử lý dữ liệu đã được mã hóa, do đó chúng không khác gì bất kỳ máy chủ relay nào khác trên xương sống của internet mà dữ liệu VPN của bạn đang đi qua.

Nếu bạn lo lắng về các máy chủ điều khiển, có một phiên bản mã nguồn mở, có thể tự host được gọi là Headscale, và nó đã nhận được sự ủng hộ từ Tailscale. Một trong những người duy trì tích cực của Headscale hiện đang làm việc cho Tailscale và phát triển Headscale trong thời gian rảnh rỗi. Headscale được thiết kế để chạy một tailnet duy nhất cho mục đích sử dụng cá nhân và home lab, giúp bạn có thể truy cập các dịch vụ tự host một cách dễ dàng và an toàn khi không ở nhà.

Các lựa chọn thay thế: Tự host VPN có phải là giải pháp tốt hơn?

Tự host VPN: Kiểm soát tối đa, nhưng đi kèm phức tạp

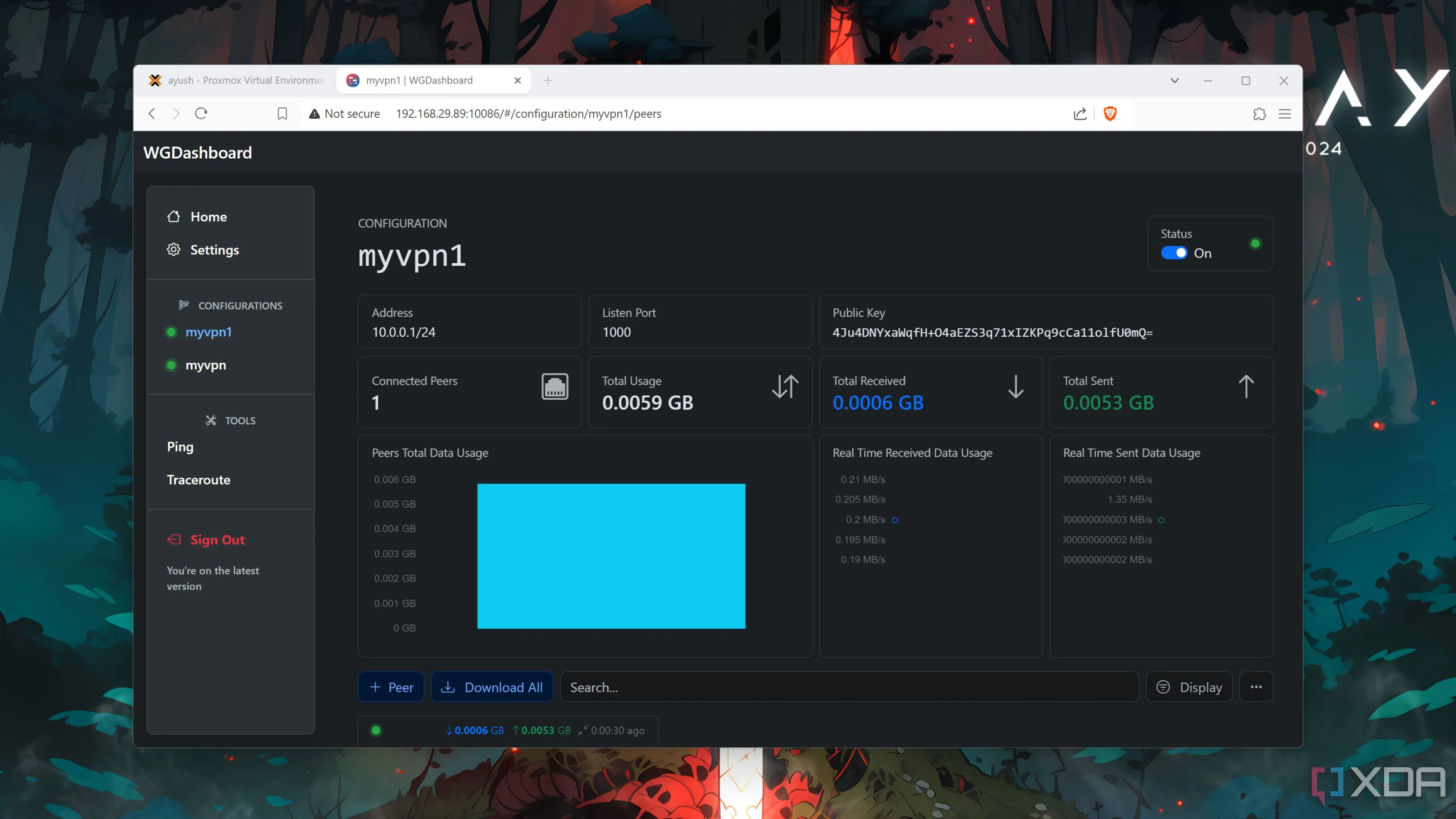

Nếu bạn không thích ý tưởng một bên thứ ba quản lý một phần dịch vụ VPN của mình, bạn có thể tự host VPN riêng với sự quản lý phức tạp hơn. Bạn sẽ giành được nhiều quyền kiểm soát hơn, nhưng đồng thời cũng phải chịu trách nhiệm hoàn toàn về bảo mật, kiểm soát truy cập và các khía cạnh khác của hệ thống. Bạn có thể kết nối nhiều thiết bị hơn mà không cần đăng ký, nhưng vì hầu hết các giải pháp tự host không phải là VPN mesh, bạn có thể thấy hiệu suất bị suy giảm tùy thuộc vào vị trí bạn đang kết nối từ đó. Việc tự host VPN trên Proxmox là một ví dụ điển hình, đòi hỏi kiến thức kỹ thuật sâu rộng hơn và nhiều công sức cài đặt.

Minh họa việc triển khai đường hầm WireGuard VPN trên nền tảng Proxmox, một giải pháp tự host VPN.

Minh họa việc triển khai đường hầm WireGuard VPN trên nền tảng Proxmox, một giải pháp tự host VPN.

Kết luận: Tailscale – Sự cân bằng giữa an toàn, tiện lợi và hiệu quả

Điểm cốt lõi của Tailscale là nó xử lý lớp mạng của VPN cho bạn, giúp việc thêm thiết bị và kết nối trở nên dễ dàng hơn rất nhiều. Đánh đổi lại là một sự giảm nhẹ trong quyền kiểm soát tổng thể dịch vụ, do các máy chủ điều khiển và các máy chủ relay (nếu cần) được Tailscale quản lý. Tuy nhiên, đối với mục đích sử dụng home lab, bạn có thể sử dụng giải pháp mã nguồn mở Headscale để tự host máy chủ điều khiển của riêng mình, và từ đó tự chủ phần lớn tailnet. Các máy chủ relay DERP vẫn sẽ được sử dụng đôi khi, nhưng như đã đề cập, chúng chỉ thấy dữ liệu đã được mã hóa, đảm bảo an toàn cho các giao tiếp của bạn.

Tailscale nổi bật như một trong những cách dễ nhất và an toàn nhất để kết nối với mạng gia đình của bạn từ bất cứ đâu, đặc biệt phù hợp cho những người muốn truy cập các dịch vụ tự host mà không phải đối mặt với sự phức tạp của thiết lập mạng truyền thống.

Bạn có đang sử dụng Tailscale hoặc một giải pháp tương tự cho home lab của mình không? Hãy chia sẻ trải nghiệm và ý kiến của bạn trong phần bình luận bên dưới!